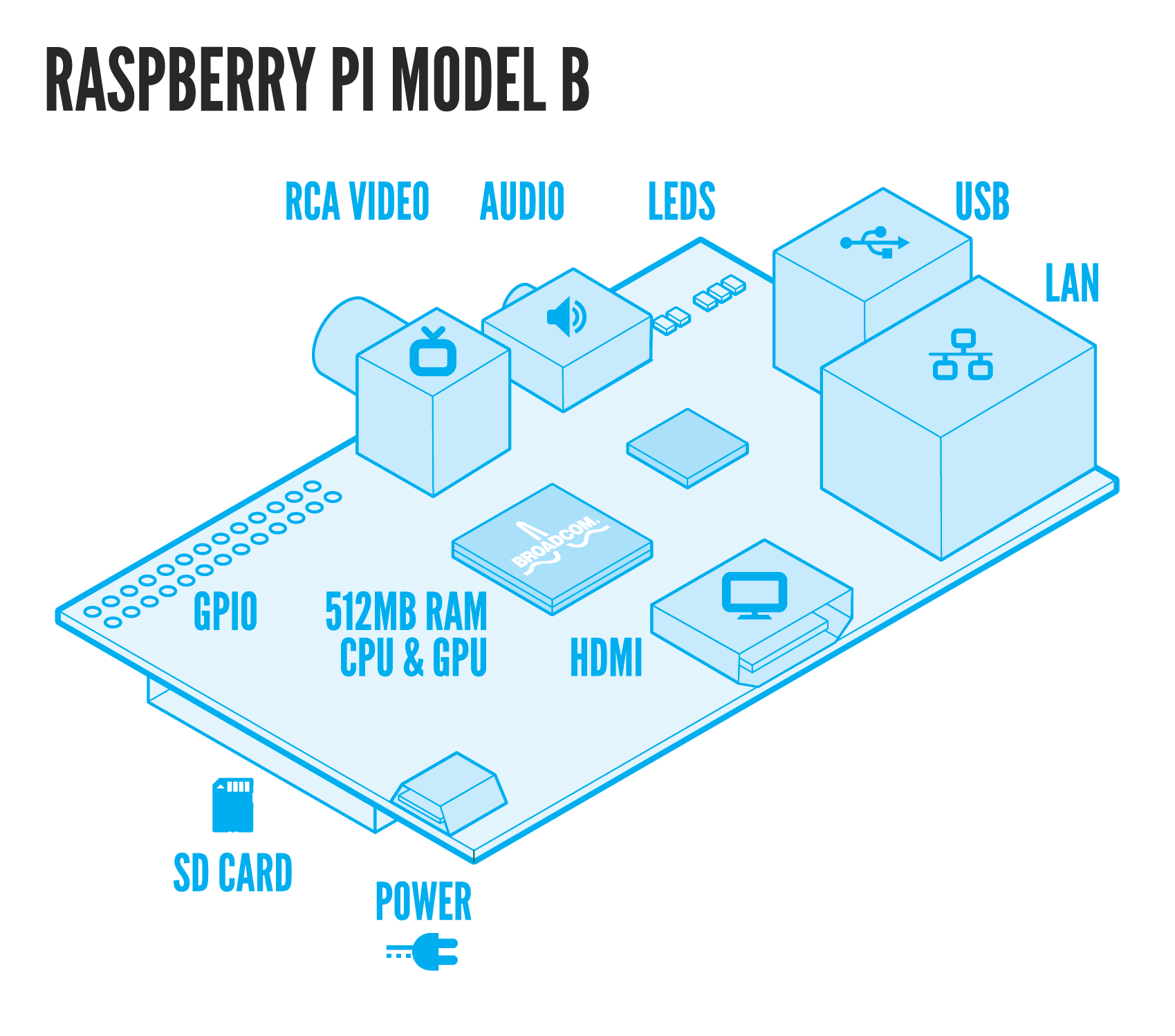

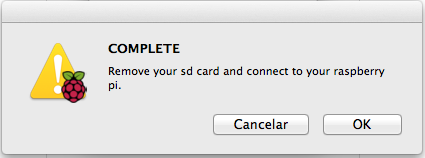

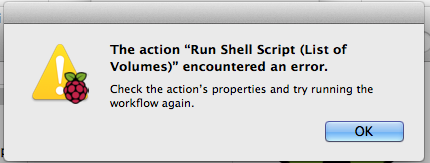

Nu var jeg jo ellers godt igang med at kode RasPi AirPi system, men det ser ud til at der pt. ude i IT verden er wordpress under angreb.

“WordPress powered” websteder er under massiv brute force-angreb. Dette angreb er godt organiseret og meget godt fordelt, hackerne bruger mere end 90.000 IP

WordPress powered websteder er under massiv brute force-angreb. Dette angreb er godt organiseret og meget godt fordelt, er krakkere bruger mere end 90.000 IP adresseret for dette angreb. Angriberne målretter standard username “admin” som brugernavn der ofte bruges af WordPress sites og derefter forsøger botnet at push tusindvis af passwords igennem.

“Det lader til et botnet bliver brugt til at lancere angrebet og mere end titusinder af unikke IP-adresser er registreret forsøgt at hacke WordPress installationer,” siger Matthew Prince fra CloudFire.

Motivet for angrebet er ikke kendt endnu, men Matthew siger: “En af de bekymringer, et angreb som dette er, at angriberen bruger en relativt svag botnet af hjemme-pc’er med henblik på at opbygge en langt større botnet af enorme servere under forberedelse for et fremtidigt angreb. Disse større maskiner kan forårsage meget mere skade i DDoS-angreb, fordi serverne har store netværksforbindelser og er i stand til at generere betydelige mængder af trafik og pt, snakker vi om 65GB. Dette er en lignende taktik, der blev brugt til at bygge den såkaldte itsoknoproblembro / Brobot botnet, der i efteråret 2012, stod bag de store angreb på amerikanske finansielle institutioner. ”

Sean Valant af Host Gator siger, at “dette er et globalt problem, der berører alle web-værter. Eventuelle yderligere oplysninger, vi kunne give i dette øjeblik ville være rent spekulation. Vores håb er, at dette angreb slutter snart, men det er en påmindelse om, at vi skal alle tage hensyn til sikkerhed meget alvorligt. ”

Brugere, der kører WordPress sites anbefales til straks at træffe de nødvendige foranstaltninger for at garantere sikkerheden af deres websteder.

for dette angreb. Angriberne målretter standard “admin” brugernavn ofte bruges af WordPress sites og derefter forsøger tusindvis af passwords.

“Det lader til et botnet bliver brugt til at lancere angrebet og mere end titusinder af unikke IP-adresser er registreret forsøgt at hacke WordPress installationer,” siger Matthew Prince of CloudFire.

Motivet for angrebet er ikke kendt endnu, men Matthew siger: “En af de bekymringer, et angreb som dette er, at angriberen bruger en relativt svag botnet af hjemme-pc’er med henblik på at opbygge en langt større botnet af velnæret servere under forberedelse for et fremtidigt angreb. Disse større maskiner kan forårsage meget mere skade i DDoS-angreb, fordi serverne har store netværksforbindelser og er i stand til at generere betydelige mængder af trafik. Dette er en lignende taktik, der blev brugt til at bygge den såkaldte itsoknoproblembro / Brobot botnet, der i efteråret 2012, stod bag de store angreb på amerikanske finansielle institutioner. ”

Sean Valant af Host Gator siger, at “dette er et globalt problem, der berører alle web-værter. Eventuelle yderligere oplysninger, vi kunne give i dette øjeblik ville være rent spekulation. Vores håb er, at dette angreb slutter snart, men det er en påmindelse om, at vi skal alle tage hensyn til sikkerhed meget alvorligt. ”

Brugere, der kører WordPress sites anbefales til straks at træffe de nødvendige foranstaltninger for at sikre sikkerheden af deres websteder.

Så start med at skifte brugernavn fra “admin” og omdøb admin brugernavn til noget andet og beskyttet med avanceret adgangskode og land så det ikke er let at gætte.

Så start med at skifte brugernavn fra “admin” og omdøb admin brugernavn til noget andet og beskyttet med avanceret adgangskode og land så det ikke er let at gætte.

Derefter kan du også brug “htaccess” password beskyttelse til din admin side.

Så derfor brug aldrig “default” user.

Link:

Test af password: http://www.passwordmeter.com/

WordPress two step authentication : http://en.blog.wordpress.com/2013/04/05/two-step-authentication/

Brug Wordfence : http://wordpress.org/extend/plugins/wordfence/

Antal forsøg : http://wordpress.org/extend/plugins/limit-login-attempts/

God weekend 🙂

Mvh.

/MZ

SkyJack er en drone udviklet til uafhængigt at opsøge, hacke og trådløst overtage andre droner indenfor wifi afstand, hvilket skaber en hær af zombie-droner under din kontrol!

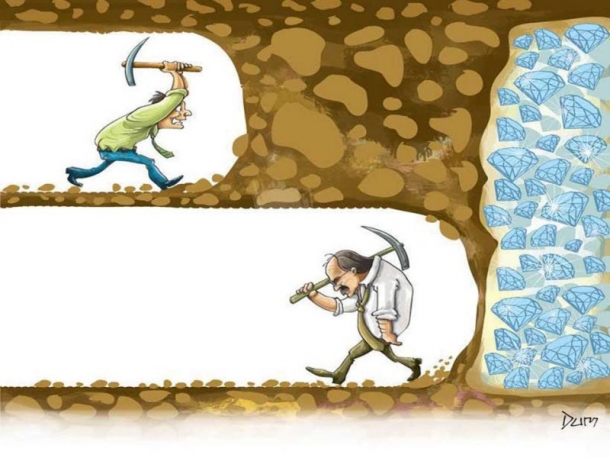

SkyJack er en drone udviklet til uafhængigt at opsøge, hacke og trådløst overtage andre droner indenfor wifi afstand, hvilket skaber en hær af zombie-droner under din kontrol! Never give up!

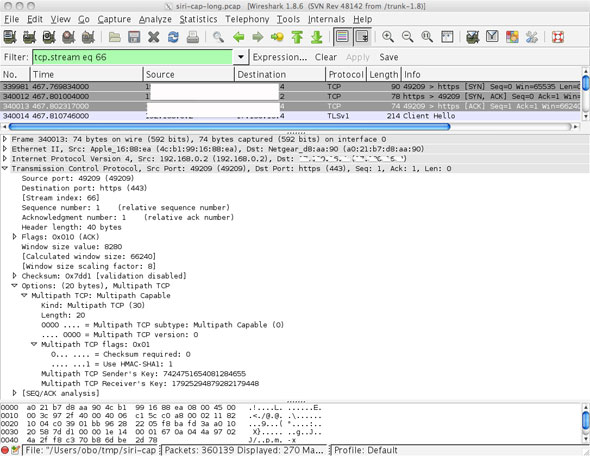

Never give up! iOS 7 bliver den første kommercielle software der understøtter multipath TCP over wifi, bluetooth eller mobildata.

iOS 7 bliver den første kommercielle software der understøtter multipath TCP over wifi, bluetooth eller mobildata.

Så start med at skifte brugernavn fra “admin” og omdøb admin brugernavn til noget andet og beskyttet med avanceret adgangskode og land så det ikke er let at gætte.

Så start med at skifte brugernavn fra “admin” og omdøb admin brugernavn til noget andet og beskyttet med avanceret adgangskode og land så det ikke er let at gætte.